Windows предлагает несколько уровней защиты для файлов и папок. В статье Разрешения общих папок в Windows: как управлять ими, мы увидели, как можно обмениваться содержимым файлов и папок в локальной сети, создавая учетные записи, которые имеют право на доступ к ресурсу, и какие разрешения они могут использовать (например, доступ только для чтения или возможность редактировать контент).

На уровне файловой системы каждая учетная запись в системе может иметь или не иметь доступ к определенным ресурсам. Не только к файлам и папкам, а также к ключам реестра, принтерам, системным объектам, таким как процессы, службы, области общей памяти и так далее.

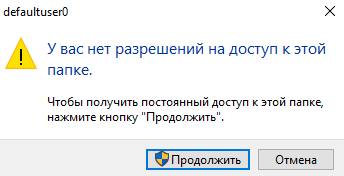

Как вы знаете, даже используя учетную запись администратора, если вы попытаетесь получить доступ к ресурсам, к которым у вас нет соответствующих привилегий, вы получите сообщение: У вас нет необходимых разрешений для доступа к папке. Это связано с тем, что Windows Explorer (explorer.exe) всегда работает с обычными правами, а не с правами администратора.

Например, попробуйте нажать Win + R, затем введите C:\Users, чтобы получить доступ к системной папке, содержащей все папки отдельных учетных записей пользователей.

Если дважды щелкнуть по учетной записи, которая принадлежит не вам, вы увидите сообщение об отсутствии прав на доступ.

Однако, если вы используете учетную запись администратора, просто нажмите кнопку Продолжить, чтобы получить «зеленый свет» для доступа к указанной папке.

В целом, все процессы пользуются правами пользователя с ограниченными правами, даже если они запускаются с учетной записью, которая входит в группу «Администраторы». Когда программе требуются более широкие права, Windows отобразит – в конфигурации по умолчанию – запрос безопасности UAC.

Единственным исключением являются некоторые инструменты Windows для изменения настроек системы (окно «Параметры Windows» и панель управления). В этих случаях вы получите полные права без дальнейших проверок, если только вы не будете вмешиваться в особенно глубокие аспекты конфигурации системы.

Это также можно проверить с помощью утилиты Process Explorer, о которой мы часто говорим.

- Откройте окно командной строки с правами администратора.

- При запуске Process Explorer с правами администратора (щелкните правой кнопкой мыши на его исполняемом файле и выберите Запуск от имени администратора) вы увидите два экземпляра cmd.exe в списке.

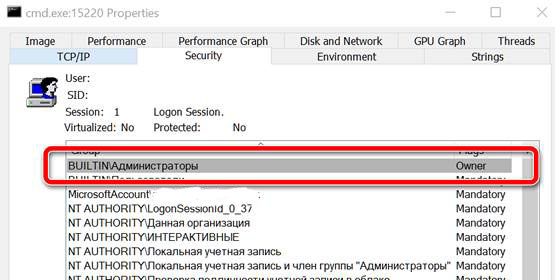

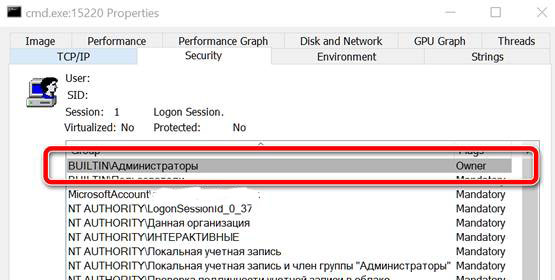

- Щелкните по ним и в одном случае будет показана вкладка Безопасность, в которой будет указана группа BUILTIN\Администраторы в качестве владельца, в то время как в другом он будет запрещен: в первом случае это командная строка, открытая с правами администратора, во втором – с ограниченными привилегиями.

Как определить группу учетной записи

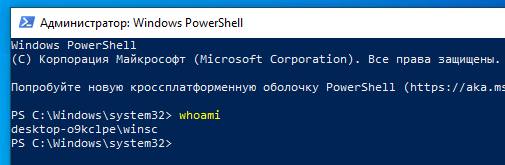

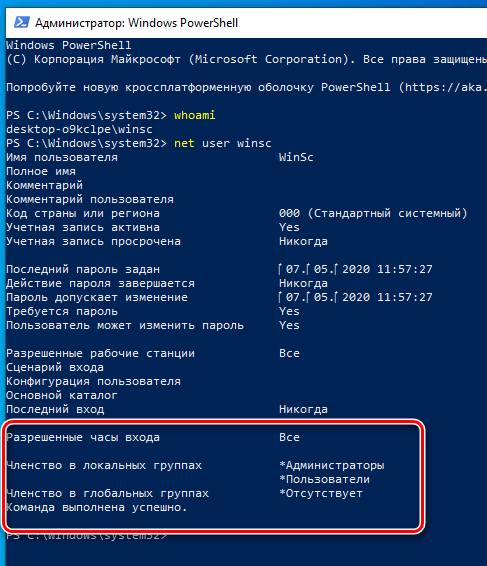

В командной строке (cmd или PowerShell) вы можете набрать whoami, чтобы мгновенно вернуться к имени вашей учетной записи пользователя, даже если – в Windows 10 – вы используете учетную запись Microsoft.

На этом этапе, набрав net user, а затем имя учетной записи, вы можете проверить, к какой группе она принадлежит (проверить, что отображается рядом с элементами Членства в группах).

Вы также можете использовать команду net localgroup Administrators, чтобы в результате получить список учетных записей, принадлежащих группе администраторов.

Обычно вы также заметите наличие административной учетной записи с именем «Администратор»: её нельзя выбрать на экране входа в Windows, поскольку она обычно отключена. Эту учетную запись можно включить и использовать при необходимости.

Аналогично, с помощью команды net localgroup Users можно получить список учетных записей, принадлежащих группе Users, с более ограниченными правами.

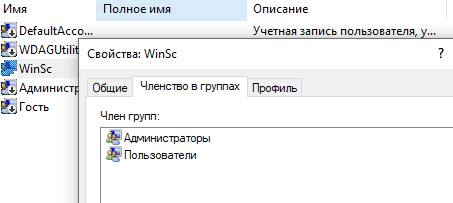

В качестве альтернативы вы можете нажать Win + R, затем набрать netplwiz или (только в Windows 10 Pro и более поздних выпусках) найти Управление компьютером через меню «Пуск» и выбрать «Локальные пользователи и группы», «Пользователи».

Дважды щелкнув имя пользователя и выбрав вкладку Членство в группах, вы найдете информацию о группе или группах, к которым он принадлежит.

Нажав Win + R, затем набрав gpedit.msc в Windows 10 Pro и более поздних выпусках, перейдите по пути Конфигурация компьютера → Параметры Windows → Параметры безопасности → Локальные политики, раздел назначения прав пользователя, там вы найдёте некоторые политики, которые позволяют назначить специальные разрешения для пользователей и групп.

Что такое SID в Windows

Аббревиатура для идентификатора безопасности, SID – это буквенно-цифровой идентификатор, более или менее длинный, который используется Windows для уникальной ссылки на учетные записи и группы пользователей. Короче говоря, операционная система использует не имена отдельных учетных записей, а их идентификацию (SID).

Существуют общий SID для учетных записей или других системных компонентов, общих для всех установок Windows, в то время как идентификаторы, созданные для отдельных учетных записей пользователей, являются абсолютно уникальными. Настолько, что учетная запись food, созданная при установке Windows, не будет иметь тот же SID, что и учетная запись food, созданная как часть другой установки, даже на той же машине.

Следующая команда PowerShell позволяет получить список всех идентификаторов безопасности, настроенных в системе, а также соответствие с различными учетными записями:

gcim Win32_Account | ft Nome, SID

Если вас интересуют только учетные записи пользователей, просто используйте команду gcim Win32_UserAccount | ft Name, SID. Чтобы получить идентификаторы безопасности групп: gcim Win32_Group | ft Name, SID.

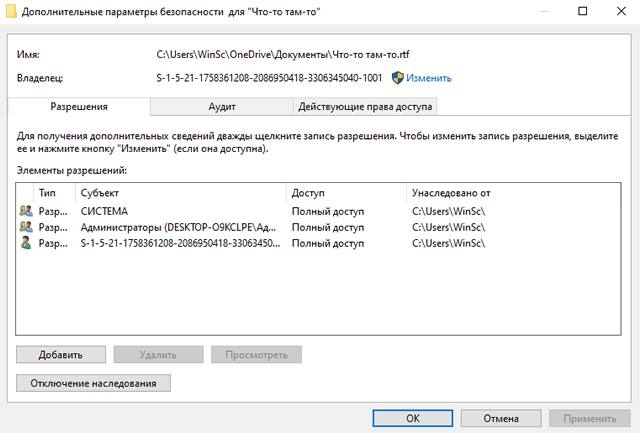

Щелкнув правой кнопкой мыши по любому файлу или папке, затем перейдя на вкладку Безопасность и, наконец, нажав на кнопку Дополнительно, вы можете проверить список привилегий или ограничений, действующих для этого конкретного ресурса (которые могут или не могут быть унаследованы от папок более высокого уровня).

Встреча с SID случается редко: это может произойти, например, при попытке восстановить файлы из незавершенной установки Windows или из другой установки Windows на том же компьютере. Получив доступ к свойствам папки, затем перейдите на вкладку Безопасность и найдете имена SID вместо имен учетных записей пользователей.

Если у вас возникают проблемы с доступом к ресурсу с использованием учетной записи администратора, вы можете использовать команду takeown, чтобы получить полный контроль над содержимым папки.